Практически везде, куда вы идете сегодня, есть сеть WiFi, к которой вы можете подключиться. Будь то дома, в офисе или в местной кофейне, существует множество сетей WiFi. Каждая сеть Wi-Fi настроена на какую-то сетевую безопасность, либо открытую для всех, либо крайне ограниченную, где могут подключаться только определенные клиенты.

Когда дело доходит до безопасности WiFi, у вас есть только несколько вариантов, особенно если вы настраиваете домашнюю беспроводную сеть. На сегодняшний день тремя крупными протоколами безопасности являются WEP, WPA и WPA2. Два больших алгоритма, которые используются с этими протоколами, - это TKIP и AES с CCMP. Я объясню некоторые из этих понятий более подробно ниже.

Какой вариант безопасности выбрать?

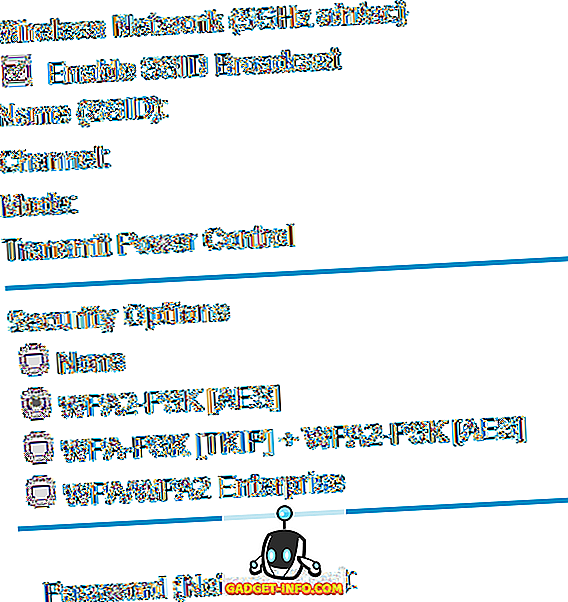

Если вам не нужны все технические детали каждого из этих протоколов и вы просто хотите узнать, какой из них выбрать для своего беспроводного маршрутизатора, ознакомьтесь со списком ниже. Это ранжируется от самого безопасного до наименее безопасного. Чем более безопасный вариант вы можете выбрать, тем лучше.

Если вы не уверены, что некоторые из ваших устройств смогут подключаться наиболее безопасным способом, я предлагаю вам включить его, а затем проверить, есть ли какие-либо проблемы. Я думал, что несколько устройств не будут поддерживать самое высокое шифрование, но был удивлен, обнаружив, что они подключены очень хорошо.

- WPA2 Enterprise (802.1x RADIUS)

- WPA2-PSK AES

- WPA-2-PSK AES + WPA-PSK TKIP

- WPA TKIP

- WEP

- Открыто (Нет безопасности)

Стоит отметить, что WPA2 Enterprise не использует предварительные общие ключи (PSK), но вместо этого использует протокол EAP и требует сервер RADIUS для проверки подлинности с использованием имени пользователя и пароля. PSK, который вы видите с WPA2 и WPA, в основном является ключом беспроводной сети, который вы должны ввести при первом подключении к беспроводной сети.

WPA2 Enterprise гораздо сложнее в настройке и обычно выполняется только в корпоративных средах или в домах с технически подкованными владельцами. Практически вы сможете выбирать только варианты от 2 до 6, хотя большинство маршрутизаторов теперь даже не имеют опции для WEP или WPA TKIP, потому что они небезопасны.

Обзор WEP, WPA и WPA2

Я не буду вдаваться в технические подробности каждого из этих протоколов, потому что вы можете легко найти их в Google, чтобы получить больше информации. По сути, протоколы безопасности беспроводной сети появились в конце 90-х годов и с тех пор развиваются. К счастью, только несколько протоколов были приняты, и поэтому это намного легче понять.

WEP

WEP или Wired Equivalent Privacy была выпущена еще в 1997 году вместе со стандартом 802.11 для беспроводных сетей. Он должен был обеспечить конфиденциальность, эквивалентную проводной сети (отсюда и название).

WEP начинался с 64-битного шифрования и в конечном итоге прошел вплоть до 256-битного шифрования, но наиболее популярной реализацией в маршрутизаторах было 128-битное шифрование. К сожалению, очень скоро после введения WEP исследователи безопасности обнаружили несколько уязвимостей, которые позволили им взломать ключ WEP в течение нескольких минут.

Даже с обновлениями и исправлениями протокол WEP оставался уязвимым и легким для проникновения. В ответ на эти проблемы WiFi Alliance представил WPA или WiFi Protected Access, который был принят в 2003 году.

WPA

На самом деле WPA предназначалось лишь как промежуточное средство до тех пор, пока они не смогли завершить WPA2, который был введен в 2004 году и в настоящее время является стандартом, используемым в настоящее время. WPA использовал TKIP или протокол целостности временного ключа в качестве способа обеспечения целостности сообщения. Это отличалось от WEP, в котором использовались CRC или циклическая проверка избыточности. TKIP был намного сильнее, чем CRC.

К сожалению, чтобы обеспечить совместимость, WiFi Alliance позаимствовал некоторые аспекты у WEP, что в итоге сделало WPA небезопасным и с TKIP. WPA включил новую функцию под названием WPS (WiFi Protected Setup), которая должна была упростить пользователям подключение устройств к беспроводному маршрутизатору. Однако в результате появились уязвимости, которые позволили исследователям безопасности взломать ключ WPA за короткий промежуток времени.

WPA2

WPA2 стал доступен уже в 2004 году и официально потребовался к 2006 году. Самым большим изменением между WPA и WPA2 стало использование алгоритма шифрования AES с CCMP вместо TKIP.

В WPA AES был необязательным, но в WPA2 AES является обязательным, а TKIP - необязательным. С точки зрения безопасности, AES намного безопаснее, чем TKIP. В WPA2 были обнаружены некоторые проблемы, но они относятся только к корпоративной среде и не относятся к домашним пользователям.

WPA использует 64-битный или 128-битный ключ, наиболее распространенным из которых является 64-битный для домашних маршрутизаторов. WPA2-PSK и WPA2-Personal являются взаимозаменяемыми терминами.

Так что если вам нужно что-то вспомнить из всего этого, то вот что: WPA2 - самый безопасный протокол, а AES с CCMP - самое безопасное шифрование. Кроме того, WPS должен быть отключен, поскольку очень легко взломать и перехватить PIN-код маршрутизатора, который затем можно использовать для подключения к маршрутизатору. Если у вас есть какие-либо вопросы, не стесняйтесь комментировать. Наслаждайтесь!