Поскольку Linux является проектом с открытым исходным кодом, в его исходном коде трудно найти недостатки безопасности, поскольку тысячи пользователей постоянно продолжают проверять и исправлять одно и то же. Благодаря такому проактивному подходу, даже когда обнаружен недостаток, он исправляется немедленно. Вот почему было так удивительно, когда в прошлом году был обнаружен эксплойт, который за последние 9 лет избежал строгой комплексной проверки всех пользователей. Да, вы правильно прочитали, хотя эксплойт был обнаружен в октябре 2016 года, он существовал в коде ядра Linux с последних 9 лет. Этот тип уязвимости, который является типом ошибки повышения привилегий, известен как уязвимость Dirty Cow (номер по каталогу ошибок ядра Linux - CVE-2016-5195).

Хотя эта уязвимость была исправлена для Linux через неделю после ее обнаружения, она сделала все устройства Android уязвимыми для этого эксплойта (Android основан на ядре Linux). Обновление Android последовало в декабре 2016 года, однако из-за фрагментарной природы экосистемы Android все еще есть много устройств Android, которые не получили обновление и остаются уязвимыми для него. Еще более пугающим является то, что новое вредоносное ПО Android под названием ZNIU было обнаружено всего пару дней назад и использует уязвимость Dirty Cow. В этой статье мы подробно рассмотрим уязвимость Dirty Cow и то, как она используется на Android вредоносным ПО ZNIU.

Что такое Уязвимость Грязной Коровы?

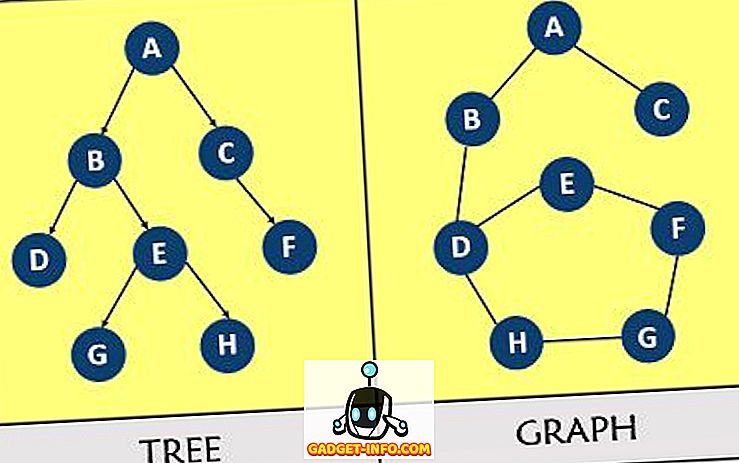

Как уже упоминалось выше, уязвимость Dirty Cow - это тип эксплойта, который может использоваться для повышения привилегий любого пользователя. По сути, используя эту уязвимость, любой пользователь со злым умыслом может предоставить себе привилегию суперпользователя, тем самым получая полный root-доступ к устройству жертвы. Получение корневого доступа к устройству жертвы дает злоумышленнику полный контроль над устройством, и он может извлечь все данные, хранящиеся на устройстве, без каких-либо действий пользователя.

Что такое ЗНИУ и какое отношение имеет к нему грязная корова?

ZNIU - первое зарегистрированное вредоносное ПО для Android, использующее уязвимость Dirty Cow для атаки на устройства Android. Вредонос использует уязвимость Dirty Cow для получения root-доступа к устройствам жертвы. В настоящее время вредоносные программы были обнаружены, скрываются в более чем 1200 взрослых играх и порнографических приложениях. На момент публикации этой статьи было обнаружено, что она затронула более 5000 пользователей в 50 странах.

Какие устройства Android уязвимы для ЗНИУ?

После обнаружения уязвимости Dirty Cow (октябрь 2016 г.) Google выпустила исправление в декабре 2016 г. для исправления этой проблемы. Тем не менее, патч был выпущен для устройств Android, которые работали на Android KitKat (4.4) или выше. Согласно распаду дистрибутива ОС Android от Google, более 8% смартфонов Android все еще работают на более низких версиях Android. Из тех, которые работают с Android 4.4 по Android 6.0 (Marshmallow), безопасны только те устройства, которые получили и установили декабрьское исправление безопасности для своих устройств.

Это много Android-устройств, которые могут быть использованы. Тем не менее, люди могут утешиться тем фактом, что ZNIU использует несколько измененную версию уязвимости Dirty Cow, и, следовательно, она была признана успешной только для тех устройств Android, которые используют 64-разрядную архитектуру ARM / X86 . Тем не менее, если вы являетесь владельцем Android, было бы лучше проверить, установлено ли у вас декабрьское исправление безопасности или нет.

ЗНИУ: Как это работает?

После того, как пользователь загрузил вредоносное приложение, зараженное вредоносным ПО ZNIU, при запуске приложения вредоносное ПО ZNIU автоматически установит связь и подключится к своим командным и управляющим (C & C) серверам, чтобы получить любые обновления, если они доступны. После обновления он будет использовать эксплойт для повышения привилегий (Dirty Cow), чтобы получить root-доступ к устройству жертвы. Получив root-доступ к устройству, он будет собирать информацию о пользователе с устройства .

В настоящее время вредоносная программа использует информацию пользователя для связи с сетевым оператором жертвы, выдавая себя за самого пользователя. После проверки подлинности он будет выполнять микротранзакции на основе SMS и получать платежи через платежную службу перевозчика. Вредоносное ПО достаточно интеллектуально, чтобы удалять все сообщения с устройства после совершения транзакций. Таким образом, жертва не имеет представления о сделках. Как правило, транзакции осуществляются на очень небольшие суммы (3 доллара США в месяц). Это еще одна мера предосторожности, предпринятая злоумышленником, чтобы гарантировать, что жертва не обнаружит переводы средств.

После отслеживания транзакций выяснилось, что деньги были переведены в подставную компанию из Китая . Так как транзакции на основе оператора не разрешены для перевода денег на международном уровне, только незаконные транзакции пострадают только те пользователи, которые затронуты в Китае. Тем не менее, пользователи за пределами Китая по-прежнему будут иметь установленное вредоносное ПО на своем устройстве, которое можно активировать в любое время удаленно, что делает их потенциальными целями. Даже если международные жертвы не пострадают от незаконных транзакций, бэкдор дает злоумышленнику возможность внедрить в устройство больше вредоносного кода.

Как уберечься от вредоносного ПО ЗНИУ

Мы написали целую статью о защите вашего устройства Android от вредоносных программ, которую вы можете прочитать, нажав здесь. Основным является использование здравого смысла, а не установка приложений из ненадежных источников. Даже в случае ZNIU вредоносных программ, мы видим, что вредоносная программа доставляются на мобильных жертвы при установке порнографических или взрослых игровых приложений, которые сделаны ненадежными разработчиками. Для защиты от этой конкретной вредоносной программы убедитесь, что на вашем устройстве установлено текущее исправление безопасности от Google. Эксплойт был исправлен с помощью исправления безопасности от декабря 2016 года от Google, поэтому любой, у кого установлено это исправление, защищен от вредоносного ПО ZNIU. Тем не менее, в зависимости от вашего OEM-производителя, вы, возможно, не получили обновление, поэтому всегда лучше знать обо всех рисках и принимать необходимые меры предосторожности с вашей стороны. Опять же, все, что вы должны и не должны делать, чтобы уберечь свое устройство от заражения вредоносным ПО, упоминается в статье, приведенной выше.

Защитите свой Android от заражения вредоносным ПО

В последние пару лет наблюдается рост вредоносных атак на Android. Уязвимость Dirty Cow была одной из самых больших эксплойтов, которые когда-либо были обнаружены, и увидеть, как ZNIU использует эту уязвимость, просто ужасно. ZNIU особенно тревожит из-за количества устройств, на которые он воздействует, и неограниченного контроля, который он предоставляет атакующему. Однако, если вы знаете о проблемах и примете необходимые меры предосторожности, ваше устройство будет защищено от этих потенциально опасных атак. Поэтому сначала убедитесь, что вы обновляете последние обновления безопасности от Google, как только вы их получите, а затем держитесь подальше от ненадежных и подозрительных приложений, файлов и ссылок. Как вы думаете, следует защищать свое устройство от атак вредоносных программ? Дайте нам знать ваши мысли по этому вопросу, опуская их в разделе комментариев ниже.