В последнее время наблюдается рост числа киберпреступлений: атаки на вымогателей (WannaCry, NotPetya), взломанные базы данных (Equifax, Sony, Yahoo) и бэкдоры программного обеспечения (Floxif / CCleaner, ShadowPad / NetSarang) часто становятся заголовками. Несмотря на то, что масштабы и охват этих атак удивительны, на самом деле киберпреступники не ограничиваются только кражей ваших данных, личных данных или денег. Масштабы преступлений в виртуальном мире так же велики, как и в реальном мире, если не больше. Одним из видов кибератак, которые были в центре внимания в последнее время, является DDoS, или распределенный отказ в обслуживании, который часто разделял сообщество хакеров белых шляп на протяжении многих лет. В связи с тем, что ведущий поставщик услуг CDN Cloudflare теперь объявляет о бесплатной защите DDoS для всех своих клиентов, давние дебаты о «этическом» DDoS против вредоносного DDoS снова начались, и обе стороны полностью поддержали свои аргументы. В то время как в Интернете бушуют дебаты о DDoS-атаках, давайте подробно рассмотрим это явление сегодня, пытаясь не только узнать о нем больше, но и попытаться понять, почему хактивисты и группы защиты свободы слова продолжают терпеть неудачу в их усилия прийти к консенсусу по этому поводу в первую очередь:

Что такое DDoS и как оно работает?

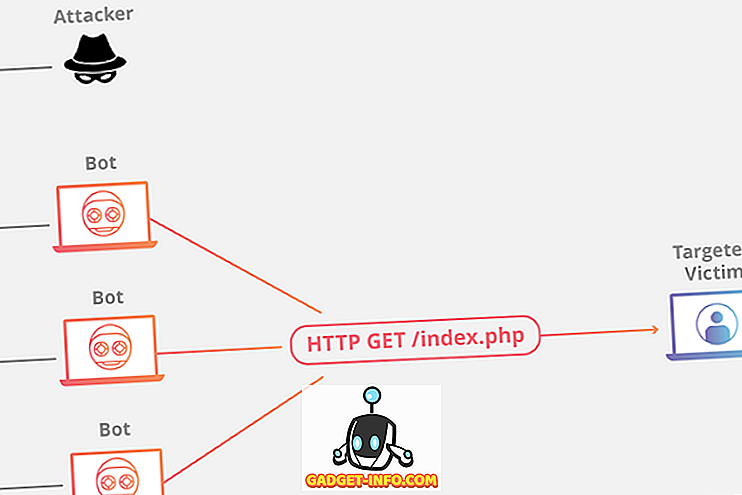

Проще говоря, атака распределенного отказа в обслуживании (DDoS) - это попытка искусственно нарушить нормальное функционирование сайта или сети, наводняя целевой сервер подавляющим количеством трафика, который либо замедляется, либо полностью разрушает сеть., Это достигается за счет использования нескольких скомпрометированных систем в рамках так называемой «бот-сети», которая может включать любое подключенное к сети устройство, включая, помимо прочего, компьютеры, смартфоны и устройства IoT. Хакеры, использующие «черную шляпу», а также хактивисты используют различные сложные инструменты для осуществления этих атак, не только наводняя целевые серверы чрезмерным объемом трафика, но также используя более тонкие и трудно обнаруживаемые методы проникновения, которые нацелены на критическую сетевую безопасность. инфраструктура, такая как брандмауэры и IDS / IPS (система обнаружения / предотвращения вторжений).

Что такое DoS и чем он отличается от DDoS?

Атаки типа «отказ в обслуживании» (DoS) - это именно то, на что это похоже, поскольку они не позволяют законным пользователям получить доступ к целевым серверам, системам или другим сетевым ресурсам. Как и в случае с DDoS-атаками, человек или лица, выполняющие такую атаку, обычно заполняют целевую инфраструктуру чрезмерно большим количеством избыточных запросов, чтобы перегружать свои ресурсы, делая это трудным или даже невозможным для уязвимой сети или Система реагирования на подлинные запросы на обслуживание. Для конечного пользователя эффекты DoS не полностью отличаются от эффектов DDoS, но в отличие от первого, который обычно использует одну машину и единственное подключение к Интернету для проведения атаки, последний использует несколько скомпрометированных устройств для наводнения намеченной цели, что делает его невероятно трудным для обнаружения и предотвращения.

Какие существуют типы DDoS-атак?

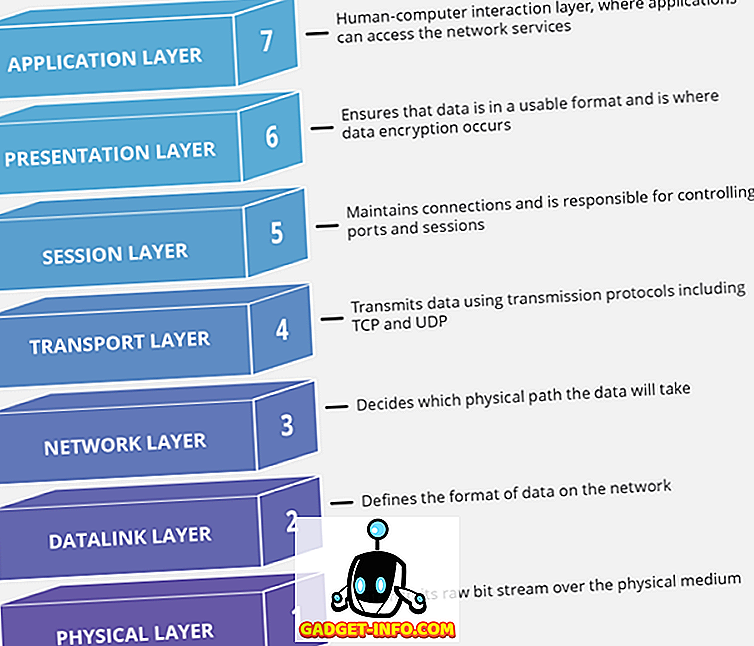

Как упоминалось ранее, и киберпреступники, и хактивисты используют множество векторов атак для выполнения своих DDoS-атак, но подавляющее большинство этих атак подпадает, по большей части, под три широкие категории: объемные или пропускные атаки, протокольные атаки или Атаки на исчерпание состояния, Атаки прикладного уровня или Атаки 7 уровня. Все эти атаки направлены на различные компоненты сетевого подключения, состоящего из 7 разных уровней, как показано на рисунке ниже:

1. Объемные атаки или атаки пропускной способности

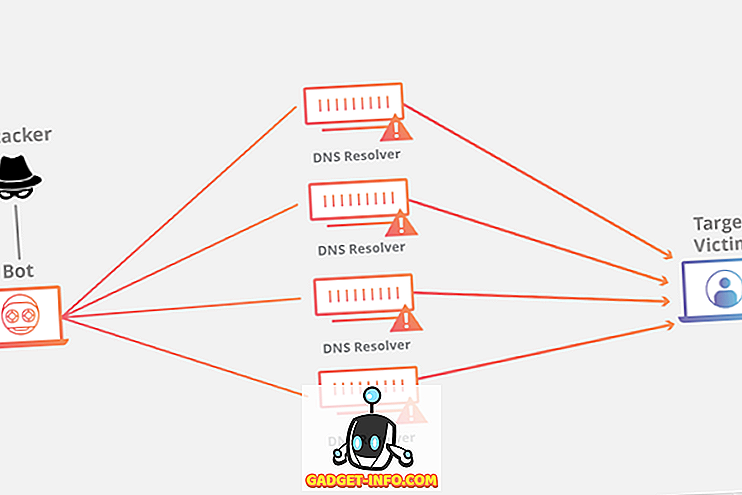

Считается, что эти типы атак составляют более половины всех DDoS-атак, проводимых в мире каждый год. Существуют различные типы объемных атак, наиболее распространенным из которых является поток данных по протоколу пользовательских дейтаграмм (UDP), при котором злоумышленник отправляет большое количество пакетов UDP на случайные порты на удаленном хосте, в результате чего сервер многократно проверяет и отвечает на запросы. - существующие приложения, что делает его невосприимчивым к легитимному трафику. Аналогичные результаты также могут быть достигнуты при заполнении сервера-жертвы эхо-запросами ICMP (Internet Control Message Protocol) с нескольких IP-адресов, которые часто подделываются. Целевой сервер пытается ответить на каждый из этих поддельных запросов добросовестно, в конечном итоге становится перегруженным и неспособным отвечать на подлинные эхо-запросы ICMP. Объемные атаки измеряются в битах в секунду (Bps).

2. Протокольные атаки или атаки с исчерпанием состояния

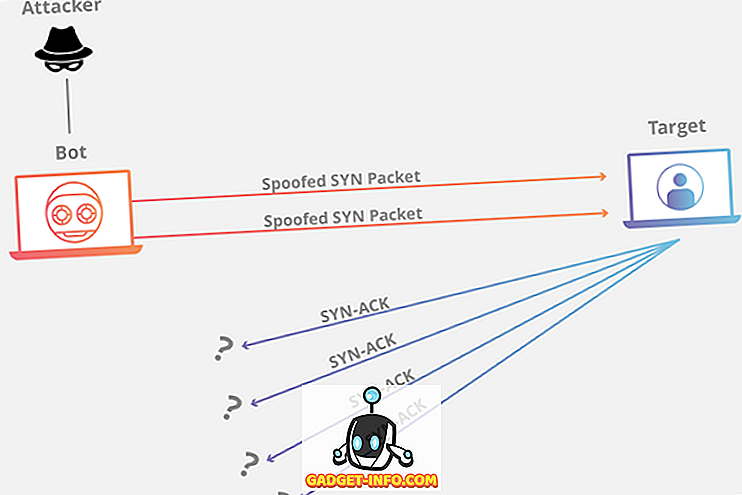

Протокольные атаки, также известные как атаки с исчерпанием состояния, потребляют емкость таблицы состояний подключения не только серверов веб-приложений, но и других компонентов инфраструктуры, включая промежуточные ресурсы, такие как балансировщики нагрузки и брандмауэры. Эти типы атак называются «протокольными атаками», поскольку они нацелены на слабые стороны уровней 3 и 4 стека протоколов для достижения своей цели. Протокольные атаки могут сильно повлиять даже на самые современные коммерческие устройства, специально предназначенные для поддержания состояния миллионов соединений. Одной из самых известных протокольных атак является «SYN-флуд», использующий «механизм трехстороннего рукопожатия» в TCP. Как это работает, хост отправляет поток пакетов TCP / SYN, часто с поддельным адресом отправителя, чтобы потреблять достаточное количество ресурсов сервера, чтобы сделать практически невозможным выполнение законных запросов. Другие типы протокольных атак включают Ping of Death, Smurf DDoS и атаки фрагментированных пакетов. Эти типы атак измеряются в пакетах в секунду (Pps).

3. Атаки прикладного уровня или атаки 7-го уровня

Атаки прикладного уровня, часто называемые атаками уровня 7 по отношению к 7-му уровню режима OSI, нацелены на уровень, где создаются веб-страницы для доставки пользователям, отправляющим HTTP-запросы. Различные типы атак уровня 7 включают в себя печально известную атаку « Slowloris », при которой злоумышленник «медленно» отправляет большое количество HTTP-запросов на целевой сервер, но не выполняет ни одного из них. Злоумышленник будет продолжать отправлять дополнительные заголовки с небольшими интервалами, тем самым заставляя сервер сохранять открытое соединение для этих бесконечных HTTP-запросов, в конечном итоге узурпируя достаточно ресурсов, чтобы система не отвечала на действительные запросы. Другой популярной атакой уровня 7 является атака HTTP Flood, в результате которой большое количество фальшивых запросов HTTP, GET или POST наводняет целевой сервер в течение короткого промежутка времени, что приводит к отказу в обслуживании для законных пользователей. Поскольку атаки прикладного уровня обычно включают отправку неестественно большого количества запросов на целевой сервер, они измеряются в запросах в секунду (Rps).

В дополнение к одно-векторным атакам, описанным выше, существуют также многовекторные атаки, которые нацелены на системы и сети сразу по нескольким направлениям, тем самым сетевым инженерам становится все сложнее разрабатывать комплексные стратегии против DDoS-атак. Одним из таких примеров многовекторной атаки является случай, когда злоумышленник связывает усиление DNS, которое нацелено на уровни 3 и 4, с HTTP-потоком, который нацелен на уровень 7.

Как защитить свою сеть от DDoS-атаки

Поскольку большинство DDoS-атак работают, перегружая целевой сервер или сеть трафиком, первое, что необходимо сделать для смягчения DDoS-атак, - это дифференцировать подлинный трафик и вредоносный трафик . Однако, как и следовало ожидать, все не так просто, учитывая огромное разнообразие, сложность и уровень сложности этих атак. В этом случае защита вашей сети от новейших и самых изощренных DDoS-атак требует от сетевых инженеров тщательно разработанных стратегий, чтобы не выбрасывать ребенка из воды. Поскольку злоумышленники будут стараться изо всех сил, чтобы заставить их вредоносный трафик казаться нормальным, попытки смягчения, которые включают ограничение всего трафика, ограничат честный трафик, в то время как более разрешительный дизайн позволит хакерам легче обходить контрмеры. В таком случае нужно будет принять многоуровневое решение для достижения наиболее эффективного решения.

Однако, прежде чем мы перейдем к техническим деталям, мы должны понять, что, поскольку большинство DDoS-атак в наши дни связаны с тем или иным образом перекрытием каналов связи, одна из очевидных вещей, которые необходимо сделать, - это защитить себя и вашу сеть с большей избыточностью: больше пропускная способность и большее количество серверов распространяются на несколько центров обработки данных в разных географических точках, что также является страховкой от стихийных бедствий и т. д.

Еще одна важная вещь, которую необходимо сделать, - это следовать некоторым лучшим практикам в отрасли, когда речь идет о DNS-серверах. Избавление от открытых распознавателей является одним из важнейших первых шагов в вашей защите от DDoS, потому что, что хорошего в веб-сайте, если никто не может разрешить ваше доменное имя? В таком случае необходимо выйти за рамки обычной настройки сервера с двумя DNS, которую большинство регистраторов доменных имен предоставляют по умолчанию. Многие компании, в том числе большинство ведущих поставщиков услуг CDN, также предлагают улучшенную защиту DNS с помощью избыточных DNS-серверов, которые защищены тем же типом балансировки нагрузки, что и ваша сеть и другие ресурсы.

Хотя большинство сайтов и блогов передают свои услуги сторонним организациям, некоторые предпочитают обслуживать свои собственные данные и управлять своими сетями. Если вы принадлежите к этой группе, некоторые из основных, но важных отраслевых практик, которые вам необходимо соблюдать, включают в себя настройку эффективного брандмауэра и блокировку ICMP, если они вам не нужны. Также убедитесь, что все ваши маршрутизаторы отбрасывают ненужные пакеты . Вам также следует связаться с вашим интернет-провайдером, чтобы проверить, могут ли они помочь вам заблокировать желаемый трафик. Сроки и условия будут варьироваться от одного интернет-провайдера к другому, поэтому вам необходимо узнать, предлагают ли они какие-либо такие услуги для предприятий, в их сетевых операционных центрах. В целом, ниже приведены некоторые из шагов, которые провайдеры CDN, интернет-провайдеры и сетевые администраторы часто используют для смягчения атак DDoS:

Черная дыра

Black Hole Routing, или Blackholing, является одним из наиболее эффективных способов смягчения атаки DDoS, но ее необходимо реализовывать только после надлежащего анализа сетевого трафика и создания строгого критерия ограничения, так как в противном случае это будет «черная дыра» или маршрутизация всех входящий трафик на нулевой маршрут (черная дыра) независимо от того, является ли он подлинным или злонамеренным. Технически это обойдет DDoS, но злоумышленник в любом случае достигнет цели по уничтожению сетевого трафика.

Ограничение скорости

Другим методом, который часто используется для смягчения атак DDoS, является «Ограничение скорости». Как следует из названия, это включает ограничение количества запросов, которые сервер будет принимать в течение указанного периода времени . Это полезно для предотвращения веб-скребков от кражи содержимого и для предотвращения попыток входа в систему методом подбора, но его необходимо использовать в сочетании с другими стратегиями, чтобы иметь возможность эффективно обрабатывать DDoS-атаки.

Брандмауэр веб-приложений (WAF)

Хотя сами по себе обратные прокси-серверы и WAF- файлы недостаточны, они являются одними из первых шагов, которые необходимо предпринять, чтобы смягчить различные угрозы, а не только DDoS. WAF помогают защитить целевую сеть от атак уровня 7, фильтруя запросы на основе ряда правил, используемых для идентификации инструментов DDoS, но он также очень эффективен для защиты серверов от внедрения SQL-кода, межсайтовых сценариев и подделки межсайтовых запросов.

Anycast Network Diffusion

Сети доставки контента (CDN) часто используют сети Anycast в качестве эффективного способа предотвращения DDoS-атак. Система работает, перенаправляя весь трафик, предназначенный для сети, подвергающейся атаке, на ряд распределенных серверов в разных местах, тем самым рассеивая разрушительный эффект от попытки DDoS-атаки.

Как Cloudflare предлагает покончить с DDoS-атаками с помощью бесплатной DDoS-защиты?

Cloudflare, одна из выдающихся сетей доставки контента в мире, недавно объявила, что обеспечит защиту от DDoS-атак не только для своих платных клиентов, но и для бесплатных клиентов, независимо от размера и масштаба атаки . Как и ожидалось, объявление, сделанное ранее на этой неделе, вызвало настоящий ажиотаж в отрасли, а также в глобальных технических СМИ, которые обычно используются для CDN, включая Cloudflare, либо выгоняя своих клиентов, подвергшихся атаке, либо требуя больше денег от их для постоянной защиты. Хотя жертвы до сих пор пришлось постоять за себя в случае нападения, обещание защиты свободных, подсос DDoS было получено тепло блогами и предприятий, чьи сайты и сети остаются под постоянной угрозой для публикации спорного контента.

Хотя предложение Cloudflare действительно революционное, следует упомянуть одну вещь: предложение бесплатной неизмеренной защиты применимо только для атак уровня 3 и 4, в то время как атаки уровня 7 по-прежнему доступны только для платных планов, стоимость которых начинается от 20 долларов США. в месяц.

В случае успеха, что будет означать предложение Cloudflare для «хактивизма»?

Как и ожидалось, заявление Cloudflare разожгло дебаты среди хактивистов и экспертов по интернет-безопасности об этическом взломе и свободе слова. Многие хактивистские группы, такие как Chaos Computer Club (CCC) и Anonymous, давно утверждают, что необходимо устраивать «цифровые протесты» против веб-сайтов и блогов, которые распространяют ненавистническую пропаганду и фанатичные - часто насильственные - идеологии. В таком случае, эти группы активистов хакеров или хактивистов, часто мишенью террористических веб - сайтов, неонацистские блоги и детские порно разносчиков с DDoS - атаками, с последней жертвой будучи ультраправой блог «Daily Штёрмер», что высоко оценил недавнее Убийство правозащитника в Шарлоттсвилле, штат Вирджиния, правым экстремистом.

Хотя некоторые, такие как генеральный директор Cloudflare Мэтью Принс и EFF (Electronic Frontier Foundation), критикуют хактивистов за попытку заставить замолчать свободу слова с помощью DDoS-атак, сторонники хактивизма утверждают, что их цифровые протесты против отвратительных идеологий ничем не отличаются от заполнения городской площади или проведя сидячую забастовку в духе движения «Оккупируй», которое началось со знаменитой акции протеста «Оккупируй Уолл-стрит» 17 сентября 2011 года, привлекло внимание всего мира к растущему социально-экономическому неравенству во всем мире

Хотя некоторые могут утверждать, что DDoS - это инструмент для подлинного протеста, позволяющий этическим хакерам быстро действовать против террористов, фанатиков и педофилов, чтобы навсегда отключить их аморальный (и часто нелегальный) контент, такие атаки также имеют темную сторону . Журналисты-расследователи и информаторы часто становились объектами таких атак в прошлом, и только в прошлом году сайт журналиста по кибербезопасности Брайана Кребса был взломан массивной DDoS-атакой, которая достигла безумных 665 Гбит / с на пике., Ранее Кребс сообщал об израильской службе DDoS-на-найме под названием vDOS, в результате которой были арестованы два гражданина Израиля, и, как полагают, это нападение было возмездием.

DDoS-атаки и план Cloudflare, чтобы превратить их в прошлое

Несмотря на смелые заявления Cloudflare о том, что DDoS-атаки давно ушли в прошлое, многие эксперты утверждают, что технологически невозможно сделать DDoS-атаки полностью устаревшими на данном этапе. В то время как гигантские корпорации, такие как Facebook или Google, обладают необходимыми избыточными инфраструктурами, чтобы гарантировать, что они никогда не пострадают от таких атак, расширение такой защиты на каждый отдельный сайт под солнцем может создать проблему даже для самой большой сети CDN. Однако Принс заявил, что Cloudflare способен поглощать «все, что бросает на нас интернет», поэтому только время покажет, будут ли DDoS-атаки навсегда вписаны в анналы истории или группы хактивистов смогут обойти некоторые из них. контрмер для проведения их морального крестового похода против насилия, ненависти и несправедливости.