Ранее я писал о том, как вы можете включить SSH-доступ к коммутатору Cisco, включив настройку в интерфейсе GUI. Это замечательно, если вы хотите получить доступ к интерфейсу командной строки коммутатора через зашифрованное соединение, но он по-прежнему зависит только от имени пользователя и пароля.

Если вы используете этот коммутатор в высокочувствительной сети, которая должна быть очень защищенной, вы можете рассмотреть возможность включения аутентификации с открытым ключом для вашего соединения SSH. На самом деле, для максимальной безопасности, вы можете включить имя пользователя / пароль и аутентификацию с открытым ключом для доступа к вашему коммутатору.

В этой статье я покажу вам, как включить аутентификацию с открытым ключом на коммутаторе Cisco SG300 и как сгенерировать пары открытого и секретного ключей с помощью puTTYGen. Затем я покажу вам, как войти, используя новые ключи. Кроме того, я покажу вам, как настроить его так, чтобы вы могли либо использовать только ключ для входа в систему, либо заставить пользователя ввести имя пользователя / пароль вместе с использованием личного ключа.

Примечание . Прежде чем приступить к работе с этим учебником, убедитесь, что вы уже включили службу SSH на коммутаторе, о котором я упоминал в предыдущей статье, приведенной выше.

Включить аутентификацию пользователя SSH с помощью открытого ключа

В целом, процесс получения проверки подлинности с помощью открытого ключа для SSH прост. В моем примере я покажу вам, как включить функции с помощью веб-интерфейса. Я попытался использовать интерфейс CLI для включения аутентификации с открытым ключом, но он не принял формат для моего личного ключа RSA.

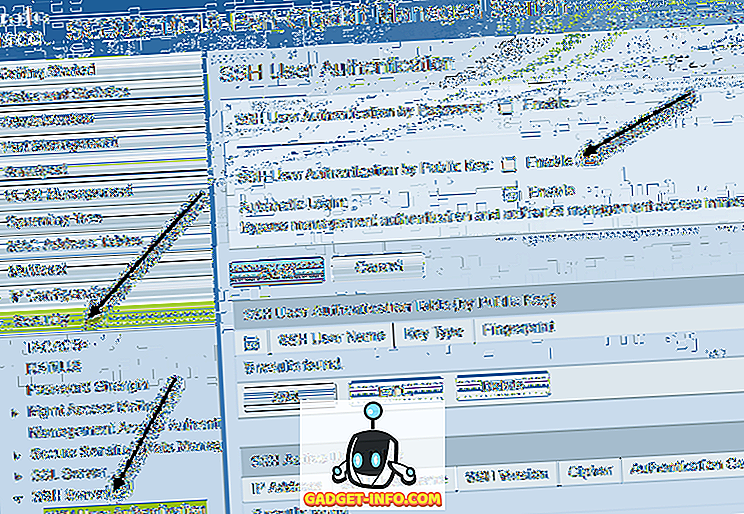

Как только я начну работать, я обновлю этот пост командами CLI, которые будут выполнять то, что мы будем делать через графический интерфейс. Сначала нажмите Security, затем SSH Server и, наконец, SSH User Authentication .

На правой панели продолжите и установите флажок Включить рядом с Аутентификация пользователя SSH с помощью открытого ключа . Нажмите кнопку Применить, чтобы сохранить изменения. Пока не нажимайте кнопку « Включить» рядом с « Автоматический вход», поскольку я объясню это ниже.

Теперь мы должны добавить имя пользователя SSH. Прежде чем мы добавим пользователя, мы должны сначала сгенерировать открытый и закрытый ключи. В этом примере мы будем использовать puTTYGen, программу, которая поставляется с puTTY.

Генерация частных и публичных ключей

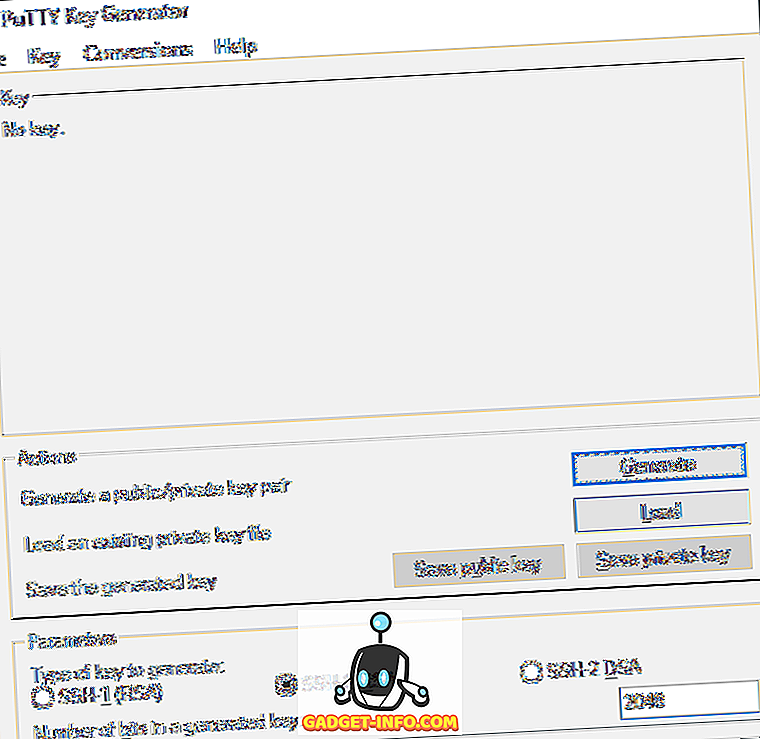

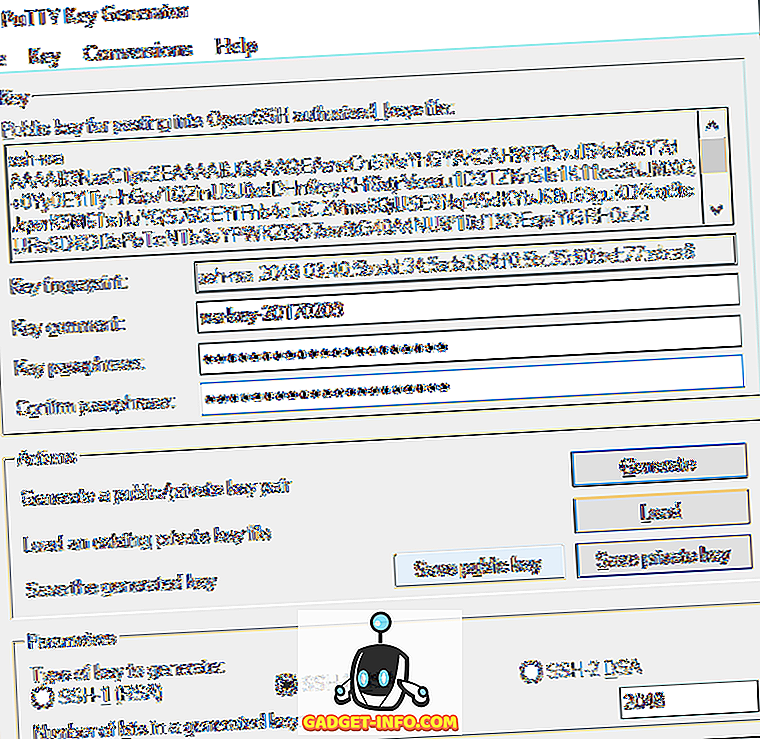

Чтобы сгенерировать ключи, сначала откройте puTTYGen. Вы увидите пустой экран, и вам действительно не нужно менять какие-либо настройки по умолчанию, как показано ниже.

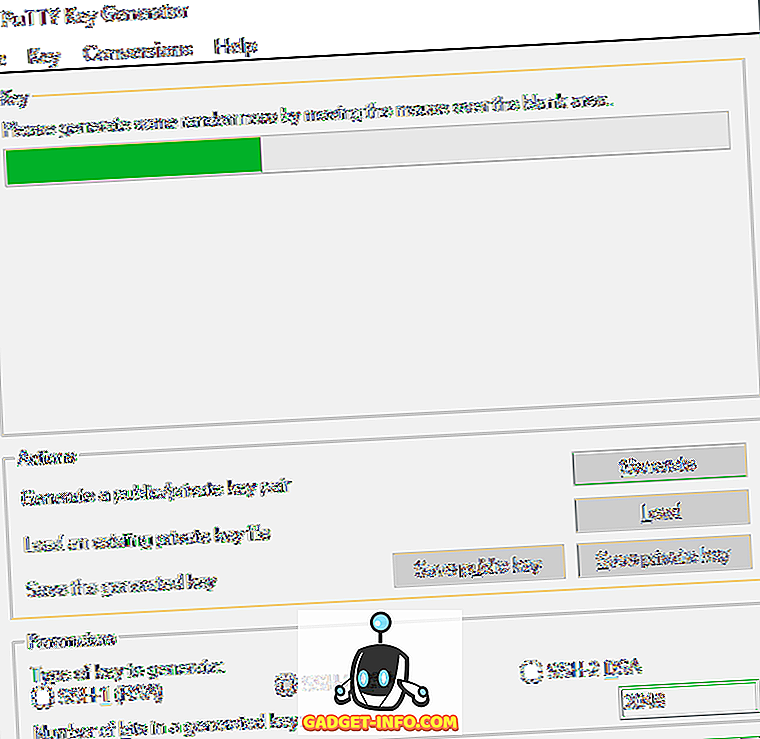

Нажмите на кнопку « Создать», а затем наведите курсор мыши на пустую область, пока индикатор выполнения не пройдёт весь путь.

После того, как ключи сгенерированы, вам нужно ввести ключевую фразу, которая в основном похожа на пароль для разблокировки ключа.

Рекомендуется использовать длинную фразу-пароль для защиты ключа от атак методом перебора. После того, как вы дважды ввели фразу-пароль, вы должны нажать кнопки « Сохранить открытый ключ» и « Сохранить закрытый ключ» . Убедитесь, что эти файлы сохранены в безопасном месте, предпочтительно в каком-то зашифрованном контейнере, для открытия которого требуется пароль. Проверьте мой пост об использовании VeraCrypt для создания зашифрованного тома.

Добавить пользователя и ключ

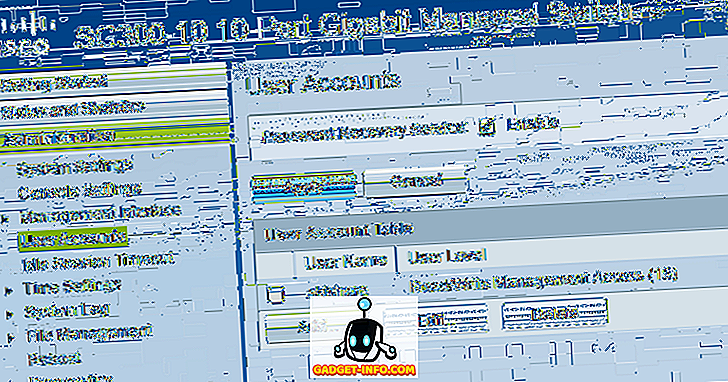

Теперь вернемся к экрану аутентификации пользователя SSH, на котором мы были ранее. Здесь вы можете выбрать один из двух вариантов. Во-первых, зайдите в Администрирование - Учетные записи пользователей, чтобы увидеть, какие учетные записи у вас есть для входа

Как видите, у меня есть одна учетная запись под названием akishore для доступа к моему коммутатору. В настоящее время я могу использовать эту учетную запись для доступа к веб-интерфейсу и интерфейсу командной строки. Вернувшись на страницу аутентификации пользователя SSH, пользователь, которого необходимо добавить в таблицу аутентификации пользователя SSH (с помощью открытого ключа), может быть тем же, что и у пользователя в разделе Администрирование - Учетные записи пользователей, или другим.

Если вы выберете то же имя пользователя, то можете нажать кнопку « Включить» в разделе « Автоматический вход», и когда вы войдете в систему на коммутаторе, вам просто нужно будет ввести имя пользователя и пароль для закрытого ключа, и вы войдете в систему.,

Если вы решите выбрать другое имя пользователя здесь, вы получите запрос, в котором вам нужно будет ввести имя пользователя и пароль SSH с закрытым ключом, а затем вам нужно будет ввести ваше обычное имя пользователя и пароль (перечисленные в разделе «Администратор - учетные записи пользователей»)., Если вам нужна дополнительная безопасность, используйте другое имя пользователя, в противном случае просто назовите его так же, как ваше текущее имя.

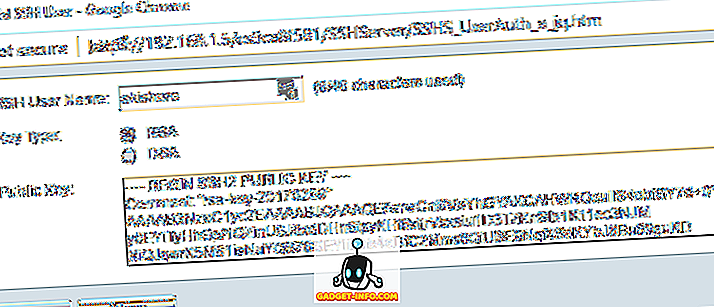

Нажмите кнопку Add, и вы увидите всплывающее окно Add SSH User .

Убедитесь, что для параметра Тип ключа установлено значение RSA, а затем откройте файл общедоступного ключа SSH, который вы сохранили ранее, с помощью программы, такой как Блокнот. Скопируйте все содержимое и вставьте его в окно открытого ключа . Нажмите Применить, а затем нажмите Закрыть, если вы получите сообщение об успехе вверху.

Войти с помощью закрытого ключа

Теперь все, что нам нужно сделать, это войти в систему, используя наш закрытый ключ и пароль. На этом этапе, когда вы пытаетесь войти в систему, вам нужно будет ввести учетные данные дважды: один раз для закрытого ключа и один раз для учетной записи обычного пользователя. Как только мы включим автоматический вход в систему, вам просто нужно ввести имя пользователя и пароль для закрытого ключа, и вы будете в.

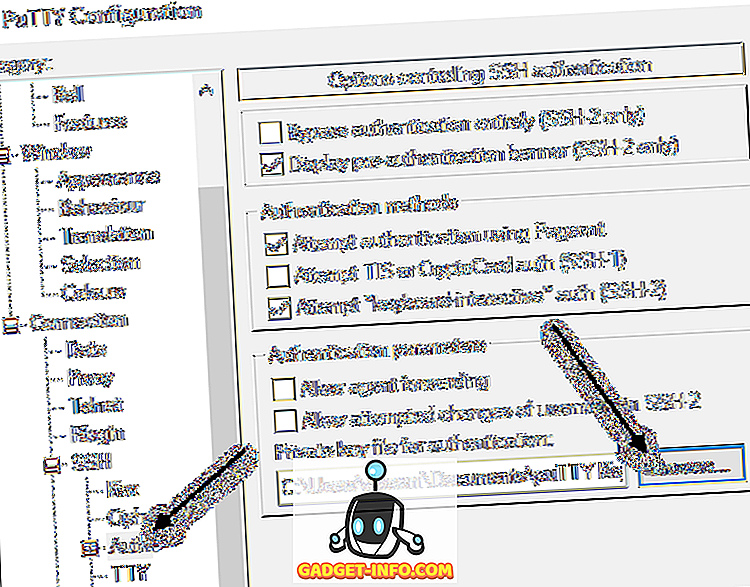

Откройте puTTY и, как обычно, введите IP-адрес вашего коммутатора в поле Host Name . Однако на этот раз нам нужно загрузить закрытый ключ и в puTTY. Чтобы сделать это, разверните Connection, затем разверните SSH и затем нажмите Auth .

Нажмите кнопку « Обзор» в разделе « Файл закрытого ключа» для аутентификации и выберите файл закрытого ключа, который вы ранее сохранили из puTTY. Теперь нажмите кнопку Открыть, чтобы подключиться.

Первым приглашением будет логин как, и это должно быть имя пользователя, которое вы добавили под пользователями SSH. Если вы использовали то же имя пользователя, что и ваша основная учетная запись, это не имеет значения.

В моем случае я использовал akishore для обеих учетных записей, но я использовал разные пароли для закрытого ключа и для основной учетной записи пользователя. Если вы хотите, вы можете также сделать пароли такими же, но в действительности нет смысла делать это, особенно если вы включаете автоматический вход.

Теперь, если вы не хотите использовать двойной вход, чтобы войти в коммутатор, установите флажок Включить рядом с Автоматическим входом на странице SSH User Authentication .

Когда это включено, теперь вам просто нужно ввести учетные данные для пользователя SSH, и вы будете авторизованы.

Это немного сложно, но имеет смысл, когда вы поиграете с этим. Как я упоминал ранее, я также напишу команды CLI, как только смогу получить закрытый ключ в правильном формате. Следуя приведенным здесь инструкциям, доступ к коммутатору через SSH теперь должен быть намного более безопасным. Если у вас возникнут проблемы или у вас возникнут вопросы, пишите в комментариях. Наслаждайтесь!